La confiance est à la base de la plupart des relations et transactions numériques et dépend de la perception et de la gestion du risque. Ce chapitre s’intéresse aux inquiétudes qui nuisent à la confiance, notamment celles qui concernent le respect de la vie privée et la sécurité numérique, dans la mesure où elles font obstacle à l’adoption des technologies numériques ; il analyse l’évolution des incidents touchant ces deux domaines et des fraudes en ligne, et étudie comment renforcer la confiance dans l’économie numérique, y compris par la protection des consommateurs. Les politiques et réglementations visant à améliorer la confiance dans l’économie numérique sont étudiées au Chapitre 2.

Perspectives de l'économie numérique de l'OCDE 2017

Chapitre 6. Risque numérique et confiance1

Copier le lien de Chapitre 6. Risque numérique et confiance<a id="back-n-ch06-1a" href="/content/oecd/fr/publications/2017/10/oecd-digital-economy-outlook-2017_g1g7aa8d/full-report/component-11.html#n-ch06-1a" style="vertical-align: top;font-size: 0.8em;">1</a>Abstract

Introduction

Copier le lien de IntroductionLe développement de la connectivité et des activités économiques à forte intensité de données – en particulier celles qui reposent sur de grands flux de données (les données massives) ainsi que sur le recours généralisé à la connectivité mobile et l’utilisation émergente de l’internet pour connecter des ordinateurs et des appareils équipés de capteurs (l’internet des objets, IdO) – sont à même de favoriser l’innovation dans les produits, les procédés, les services et les marchés, et d’aider à relever des défis économiques et sociaux de grande ampleur. Ces évolutions se sont accompagnées d’un changement dans l’échelle et la portée d’un certain nombre de risques, liés notamment à la sécurité numérique et au respect de la vie privée, ce qui pourrait avoir des conséquences notables sur les activités sociales et économiques. Par ailleurs, à mesure que de nouveaux modèles économiques font leur apparition pour tirer profit des possibilités émergentes, les consommateurs peuvent avoir de plus en plus de difficultés à se repérer dans un marché du commerce électronique toujours plus complexe. Cette combinaison souligne la nécessité de faire évoluer les politiques et les pratiques de façon à susciter et à entretenir la confiance.

Les incidents de sécurité numérique sont certes délicats à mesurer, mais il semblerait que leur technicité, leur fréquence et leur ampleur soient en augmentation. Ils peuvent toucher la réputation d’une organisation, ses finances et même ses actifs corporels, sapant sa compétitivité, sa capacité à innover et sa place sur le marché. Les individus peuvent subir des préjudices matériels, économiques et même physiques, mais aussi immatériels, tels qu’une atteinte à leur réputation ou une intrusion dans leur vie privée. En outre, les incidents de sécurité numérique sont parfois source de coûts importants pour l’économie dans son ensemble, en perte de confiance notamment, et ces coûts ne se limitent pas aux organisations concernées, mais s’étendent à tous les secteurs. En mai 2017, des ordinateurs de plus de 150 pays ont été infectés par le rançongiciel WannaCry, un logiciel malveillant qui bloquait l’accès de ses victimes à leurs données tant qu’une rançon n’avait pas été payée. Cette attaque a sérieusement perturbé le fonctionnement d’organisations du monde entier, telles que le Service national de santé (National Health Service) du Royaume-Uni ou l’opérateur espagnol Telefónica, le logisticien américain FedEx et la Deutsche Bahn (BBC, 2017 ; Wong et Solon, 2017). Des entreprises manufacturières, comme Nissan Motor et Renault, ont même dû interrompre momentanément la production sur plusieurs de leurs sites (Sharman, 2017).

L’interdépendance croissante des activités à forte intensité de données ajoute à la complexité, à l’instabilité et à la dépendance des infrastructures et des processus existants. En particulier, l’extension de la portée géographique des services numériques et leur réticularité toujours plus vaste, au-delà du contrôle d’une instance et d’une organisation unique, remettent en cause les cadres de gouvernance actuels des entreprises et des administrations. Lorsque ces services numériques font partie de réseaux d’infrastructures vitales, on se trouve face à un risque croissant que les défaillances systémiques s’accumulent, avec de multiples incidences sur la société, ce qui fait de ce risque, dans une économie numérique, un enjeu interterritorial, intersectoriel et multipartite. Ce qui se passe dans une petite entreprise peut avoir une incidence sur une plus grande et sur tous les autres acteurs d’une chaîne de valeur ; l’action d’un acteur (individu ou groupe) peut se répercuter sur de nombreux autres. Cela étant, il est incontestable que les organisations, publiques comme privées, tirent profit d’une réticularité accrue – moteur d’innovation, d’efficience et de performance. L’écosystème que représente une chaîne de valeur peut aussi servir à prévenir le risque de sécurité numérique en imposant, par exemple, un certain niveau de gestion de ce risque à tous les acteurs d’une chaîne logistique.

La confiance est essentielle dans des situations d’incertitude et d’interdépendance (Mayer, Davis et Schoorman, 1995), et il est manifeste que l’environnement numérique réunit ces deux aspects. Mais, alors que les technologies numériques évoluent rapidement, les politiques et les pratiques qui en découlent en matière de confiance font trop souvent l’hypothèse d’un monde statique. En 2016, l’internet des objets, les données massives et l’intelligence artificielle (IA) étaient considérés par les responsables politiques comme les défis majeurs à relever pour définir des cadres d’action favorables (voir Chapitre 2). Aux taux de croissance actuels, on estime qu’à l’horizon 2020, il y aura 50 milliards d’« objets » connectés à l’internet (OCDE, 2016a). Des entreprises comme Amazon, Apple et Google ont déjà beaucoup avancé pour offrir des services fondés sur l’intelligence artificielle, comme l’utilisation de la reconnaissance vocale dans l’interaction avec les machines, et Facebook a lancé une opération d’IA, intitulée DeepText, qui vise à comprendre les grands traits des échanges et les centres d’intérêt d’utilisateurs individuels.

Les avantages potentiels de ces évolutions technologiques sont importants, mais celles-ci peuvent aussi s’accompagner de nouveaux risques susceptibles de saper la confiance dans les nouvelles technologies et dans l’économie numérique tout entière. Les données analysées dans le présent chapitre indiquent que les utilisateurs (particuliers et entreprises, et notamment les petites et moyennes entreprises [PME]) sont de plus en plus inquiets des risques qui les menacent dans ce nouvel environnement numérique. Une enquête du Centre for International Governance Innovation (CIGI) et d’Ipsos sur la sécurité en ligne et la confiance à l’égard de l’internet, réalisée en 2014 auprès des internautes de 24 pays, constate que 64 % des répondants sont plus préoccupés par la protection de leur vie privée qu’ils ne l’étaient l’année précédente. Ce qui est peut-être plus frappant encore, c’est qu’ils doutent d’avoir le contrôle de leurs données personnelles.

On examine ici les évolutions liées aux risques numériques et à la confiance dans cet environnement, en s’intéressant tout particulièrement aux enjeux suivants : 1) sécurité numérique ; 2) respect de la vie privée et 3) protection des consommateurs. Les risques numériques à prendre en compte pour la protection de la propriété intellectuelle ou d’autres risques auxquels les entreprises doivent faire face, comme les risques de verrouillage technologique ou ceux liés aux investissements dans les technologies de l’information et des communications (TIC), sortent du cadre du présent chapitre. Celui-ci est organisé de la façon suivante :

La première section montre que les inquiétudes qui minent la confiance, en particulier celles qui concernent les risques d’atteinte à la vie privée et de sécurité numérique, font souvent obstacle à l’adoption des technologies et applications numériques, comme l’infonuagique, le commerce électronique et les services publics en ligne destinés à la fois aux particuliers (y compris aux consommateurs) et aux entreprises (notamment aux PME).

La deuxième section analyse ensuite l’évolution des incidents qui constituent des atteintes à la sécurité numérique et à la vie privée, et celle de la fraude en ligne, ainsi que leurs effets sur le plan social et économique. Elle examine parallèlement dans quelle mesure les inquiétudes mises en évidence à la section précédente sont justifiées.

La troisième section étudie les tendances concernant la façon d’instaurer et de renforcer des relations de confiance, du point de vue des individus (y compris des consommateurs) et des entreprises. Ces moyens peuvent être, par exemple, des avis publiés en ligne de façon transparente, pour les consommateurs, ou des pratiques de gestion du risque, pour les entreprises. En revanche, cette section n’aborde pas le rôle des politiques publiques visant à améliorer la confiance dans l’économie numérique, qui est examiné au Chapitre 2.

Les principales constatations de ce chapitre indiquent que l’intensité croissante de l’utilisation des TIC est source de risques accrus pour les entreprises et les particuliers sur le plan de la sécurité numérique et du respect de la vie privée. Les PME, en particulier, doivent adopter des pratiques de gestion du risque de sécurité numérique ou renforcer celles déjà en place. Dans le même temps, les inquiétudes des consommateurs quant au respect de leur vie privée viennent s’ajouter aux craintes qu’ils nourrissaient déjà à propos de la cyberfraude, des mécanismes de recours et de la qualité des produits vendus en ligne, ce qui pourrait limiter la confiance et ralentir la croissance du commerce électronique entre entreprises et consommateurs (B2C). Plus généralement, les préoccupations relatives à la sécurité numérique et au respect de la vie privée freinent l’adoption des TIC et réduisent les débouchés commerciaux qu’offrent ces technologies. Enfin, les nouveaux marchés des plateformes mettant en relation les particuliers créent des problèmes de confiance, mais ouvrent aussi des possibilités d’y remédier.

Rôle des risques numériques et de la confiance dans l’adoption des technologies et applications numériques

Copier le lien de Rôle des risques numériques et de la confiance dans l’adoption des technologies et applications numériquesLa progression continue de l’accès des consommateurs et des entreprises à l’internet haut débit, en particulier au moyen des appareils mobiles et de leurs applications, a ouvert de nouveaux débouchés. Ainsi, on observe une nette progression de l’utilisation de services infonuagiques parmi les internautes (Chapitre 4). La proportion d’individus qui utilisent les services de l’administration électronique (c’est-à-dire qui visitent les sites mis en place par les pouvoirs publics ou interagissent avec ceux-ci en ligne) a également augmenté ces dernières années. Quant au commerce électronique, il n’a cessé de progresser avec l’utilisation de l’internet (OCDE, 2014), et ce, plus rapidement que l’ensemble du commerce de détail (Encadré 6.1).

Encadré 6.1. Évolution du commerce électronique entre entreprises et consommateurs

Copier le lien de Encadré 6.1. Évolution du commerce électronique entre entreprises et consommateursDe 2013 à 2018, la part de la région Asie et Océanie dans l’ensemble du commerce électronique entre entreprises et consommateurs (B2C) devrait passer de 28 % à 37 %, et la République populaire de Chine (ci-après « la Chine ») apparaît déjà comme le plus vaste marché mondial de commerce électronique B2C. La pénétration des cartes de crédit est un facteur essentiel du succès de ce mode d’échange, en particulier dans les pays en développement et parmi la jeune génération (CNUCED, 2015 ; 2016). De façon plus générale, l’innovation sur le marché du commerce électronique fournit désormais aux consommateurs un meilleur accès à une gamme plus vaste de biens et de services à un prix compétitif, un accès plus large à des contenus matériels et numériques, des mécanismes de paiement aisés à utiliser et plus sûrs, et un nombre croissant de plateformes facilitant les transactions entre consommateurs.

Dans les pays de l’OCDE, le commerce électronique B2C a crû de façon continue, et plus rapidement que l’ensemble du commerce de détail. Des chiffres récents publiés pour les États-Unis montrent une augmentation annuelle de 15.8 % pour le premier, contre 2.3 % pour le second. Les ventes par internet y représentent aujourd’hui 8.1 % de l’ensemble des ventes au détail (US Department of Commerce, 2016) ; huit Américains sur dix font des achats en ligne, et ils sont 15 % à le faire à une fréquence hebdomadaire (Smith et Anderson, 2016). Dans l’Union européenne (UE), la proportion d’individus ayant commandé des biens ou des services en ligne est passée de 30 % en 2007 à 53 % en 2015, dépassant les cibles visées par l’UE elle-même (CE, 2015a). Le Tableau de bord de l’UE pour 2015 indique que les raisons les plus fréquemment avancées pour faire ses achats en ligne sont la commodité, le prix et le choix. Quelque 49 % des consommateurs interrogés ont indiqué qu’ils appréciaient de pouvoir faire leurs achats à n’importe quelle heure, tandis que 42 % ont souligné le temps économisé grâce à ce mode d’achat. Sur la question du prix, 49 % ont déclaré trouver des produits moins chers en ligne, tandis que 37 % citaient la facilité avec laquelle il est possible de comparer les prix sur le web. Les avantages en matière de choix comprenaient à la fois la gamme des biens et des services disponibles et le fait que certains produits sont proposés uniquement en ligne. Les autres raisons mentionnées dans l’enquête concernaient l’information : possibilité de trouver des avis de consommateurs (21 %), de comparer facilement les produits (20 %), de trouver aisément davantage d’information (18 %) et de se faire livrer à l’endroit le plus commode (24 %), notamment. Dans le cas de transactions transnationales, il semble que les principales raisons d’acheter en ligne aient trait à la qualité et au choix (Commission européenne, 2015a).

Certaines données fournies par l’Administration du commerce international (International Trade Administration) des États-Unis font ressortir des différences régionales dans les tendances du commerce électronique. D’après une étude de Morgan Stanley, 41 % des internautes qui achètent en ligne aux États-Unis le font en raison de prix plus bas, alors que la proportion est de 49 % à l’échelle mondiale. Autre exemple, la capacité de comparer facilement les prix : 25 % des personnes interrogées aux États-Unis avancent cet argument, contre 32 % au niveau mondial. La proportion de personnes qui achètent dans un autre pays des produits non disponibles dans le leur est similaire dans les économies émergentes, en Europe et dans la région Amériques et Asie-Pacifique (74 %, 74 % et 72 % respectivement), mais elle varie grandement si l’on considère la recherche de produits de meilleure qualité à l’étranger (49 % dans les économies émergentes, 8 % en Europe et 15 % pour la région Amériques et Asie-Pacifique) (US International Trade Administration, 2016).

Les types de biens et de services achetés en ligne par les consommateurs sont de plus en plus variés. En Australie, les secteurs industriels les plus couramment concernés par les achats en ligne sont les biens électroniques/électriques ; l’habillement, les chaussures, les cosmétiques et autres produits de soin personnel ; les chèques cadeaux et les services de voyage et de divertissement (Australian Government, 2016). Dans l’Union européenne, les vêtements et les articles de sport (60 % au total et 67 % pour les 16-24 ans) sont les biens les plus couramment achetés en ligne, suivis par les voyages et logements de vacances (52 %), les produits ménagers (41 %), les billets pour manifestations diverses (37 %), et les livres, magazines et journaux (33 %). Une grande proportion des 16-24 ans achètent également des logiciels de jeux et autres logiciels et mises à niveau (26 %), ainsi que du matériel d’apprentissage électronique (8 %) (CE, 2015a), ce qui porte à croire que le commerce électronique comprend désormais les contenus numériques.

L’utilisation des technologies numériques varie néanmoins dans une très large mesure selon les individus et les entreprises, et selon les pays, notamment lorsque l’on considère les plateformes les plus avancées (Chapitre 4 ; OCDE, 2016b). La majorité des individus et des entreprises emploient encore ces technologies pour des applications assez simples, comme la messagerie électronique et la recherche documentaire sur les sites web. L’adoption du commerce électronique, par exemple, demeure inférieure à ce qu’elle pourrait être, bien que cette forme de commerce progresse à un rythme nettement plus soutenu que les ventes au détail prises globalement. En moyenne, la part des ventes en ligne représente 18 % seulement du chiffre d’affaires total dans les pays déclarants, et une proportion pouvant atteindre 90 % de la valeur du commerce électronique provient de transactions entre entreprises exécutées par l’intermédiaire d’applications d’échange électronique de données (Chapitre 4)2 . En outre, 57 % seulement des internautes des pays de l’OCDE ont déclaré utiliser l’internet pour commander des produits en ligne et 22 % pour vendre des produits en ligne, des chiffres que l’on peut comparer à la part des internautes déclarant utiliser l’internet pour échanger des courriels (90 %) ou rechercher des informations sur des biens et services (80 %)3 . De même, si plus de 90 % des entreprises sont connectées à l’internet et près de 80 % ont un site web, elles ne sont que 40 % à utiliser les technologies numériques pour acheter des produits et sont encore moins nombreuses (20 %) à vendre des produits en ligne.

Le commerce électronique n’est pas une exception. L’adoption d’autres technologies et applications numériques demeure particulièrement faible, en particulier pour ce qui concerne les particuliers et les PME. Ainsi, l’adoption des services d’administration électronique varie grandement d’un pays à l’autre. Plus important, la part des individus utilisant des formulaires électroniques (au lieu de simplement télécharger des informations fournies par le secteur public) reste particulièrement basse, puisqu’elle ne représente que 35 % des internautes de la zone OCDE en 2016. Parallèlement, de nombreuses entreprises, et en particulier des PME, sont encore en retard dans l’adoption de technologies et d’applications numériques plus avancées telles que l’infonuagique, la gestion de la chaîne logistique, les progiciels de gestion intégrés et la radio-identification. Ainsi, 20 % seulement des entreprises avaient adopté l’infonuagique en 2016 et moins de 10 % s’étaient engagées dans l’analytique de données massives, malgré les possibilités d’amélioration de la productivité qu’offrent ces technologies (Chapitre 4).

Tout indique que les risques numériques suscitent de plus en plus d’inquiétudes chez les internautes (les individus comme les entreprises, et notamment les PME) et que ces inquiétudes pourraient s’être muées en une sérieuse entrave à l’adoption des technologies et des applications numériques. Une enquête CIGI-Ipsos sur la sécurité en ligne et la confiance à l’égard de l’internet, réalisée en 2014 auprès des internautes de 24 pays, constate que 64 % des répondants sont plus préoccupés par la protection de leur vie privée qu’ils ne l’étaient l’année précédente. Dans un rapport Eurobaromètre spécial de 2014 sur la cybersécurité, les consommateurs de l’Union européenne (UE) qui utilisent l’internet pour leurs achats indiquent que l’utilisation abusive des données à caractère personnel et la sécurité des paiements en ligne sont leurs deux préoccupations principales (CE, 2015b). Le degré de préoccupation s’est accru dans ces deux domaines depuis 2013 : la proportion de personnes exprimant leur crainte d’une utilisation abusive de leurs données personnelles a augmenté de 37 % à 43 % et celle des personnes se déclarant préoccupées par la sécurité en ligne est passée de 35 % à 42 %.

La faible adoption de certaines technologies et applications numériques ne s’explique pas uniquement par un manque de confiance. D’autres facteurs entrent en jeu, le plus important étant l’écart dû au niveau d’instruction (OCDE, 2014 ; 2016c). Alors que les personnes ayant fait des études supérieures pratiquent en moyenne plus de sept activités par le biais de l’internet, ce chiffre tombe à moins de cinq pour les internautes dont le niveau d’études ne dépasse pas le premier cycle du secondaire (OCDE, 2014). La situation est similaire pour les entreprises, pour lesquelles le manque de compétences sur le marché du travail est l’un des principaux obstacles à l’adoption des technologies numériques (OCDE, 2016c). Il est à noter toutefois que les applications dont l’adoption est lente sont, dans une large mesure, celles auxquelles sont associés les risques les plus élevés pour les individus, pour les entreprises ou pour les deux. Elles impliquent généralement la collecte à grande échelle et le traitement de données personnelles, notamment des données financières (commerce électronique, par exemple), ou peuvent conduire à un haut niveau de dépendance (infonuagique, par exemple).

Les sections qui suivent présentent les éléments probants disponibles qui indiquent dans quelle mesure le manque de confiance – et notamment les inquiétudes quant à la sécurité et au respect de la vie privée – est préoccupant et constitue un obstacle potentiel à l’adoption des technologies numériques par les particuliers et les entreprises.

Les inquiétudes quant à la sécurité numérique et au respect de la vie privée peuvent empêcher les consommateurs d’effectuer des opérations en ligne

Copier le lien de Les inquiétudes quant à la sécurité numérique et au respect de la vie privée peuvent empêcher les consommateurs d’effectuer des opérations en ligneLes risques numériques et le manque de confiance sont souvent cités comme les raisons les plus courantes pour lesquelles des individus (consommateurs) ayant accès à l’internet n’utilisent pas certaines technologies et applications numériques et n’effectuent pas d’opérations en ligne. Les craintes portent notamment sur le risque croissant de cyberfraude et l’utilisation abusive des données personnelles ainsi que sur la complexité grandissante des opérations en ligne, et des modalités et conditions qui s’y rapportent. La situation est encore aggravée par les incertitudes qui pèsent sur les mécanismes de recours disponibles en cas de problème sur un achat en ligne. Ces questions sont examinées en détail dans les sections qui suivent.

Les individus sont de plus en plus préoccupés par la sécurité numérique et le respect de leur vie privée, mais la situation varie largement selon les pays et selon les technologies et applications numériques concernées

Copier le lien de Les individus sont de plus en plus préoccupés par la sécurité numérique et le respect de leur vie privée, mais la situation varie largement selon les pays et selon les technologies et applications numériques concernéesLa sécurité numérique et la protection de la vie privée font partie des questions les plus délicates soulevées par les services numériques, y compris le commerce électronique. Les internautes accordent une très grande importance à la question de la sécurité, en particulier lorsqu’il existe un risque notable de violation des données personnelles et d’usurpation d’identité. Les inquiétudes portent donc sur la profusion de données personnelles générée par les activités en ligne, qui certes permet aux organisations de dresser des profils détaillés des usagers, mais crée aussi des risques, que ce soit pour les individus ou pour les organisations. D’après les enquêtes Eurobaromètre spéciales (CE, 2015c ; 2013), par exemple, la principale crainte des internautes qui effectuent des achats ou des opérations bancaires en ligne est que quelqu’un s’empare ou fasse un usage abusif de leurs données personnelles (cité par 43 % des internautes de l’Union européenne, contre 37 % l’année précédente), cette crainte surpassant celle liée à la sécurité des paiements en ligne (42 %, contre 35 % l’année précédente). Ce résultat va dans le sens de l’observation selon laquelle 70 % environ des internautes en Europe redoutent toujours que leurs données personnelles en ligne ne soient pas conservées de façon sûre par les sites web. Cela étant, les inquiétudes des individus en matière de sécurité ne se limitent pas à la confidentialité de leurs données personnelles. Elles portent aussi souvent sur la disponibilité des services numériques. Ainsi, en 2014, la moitié environ des internautes européens craignaient de ne pas pouvoir accéder aux services en ligne en raison d’incidents de sécurité numérique (contre 37 % l’année précédente).

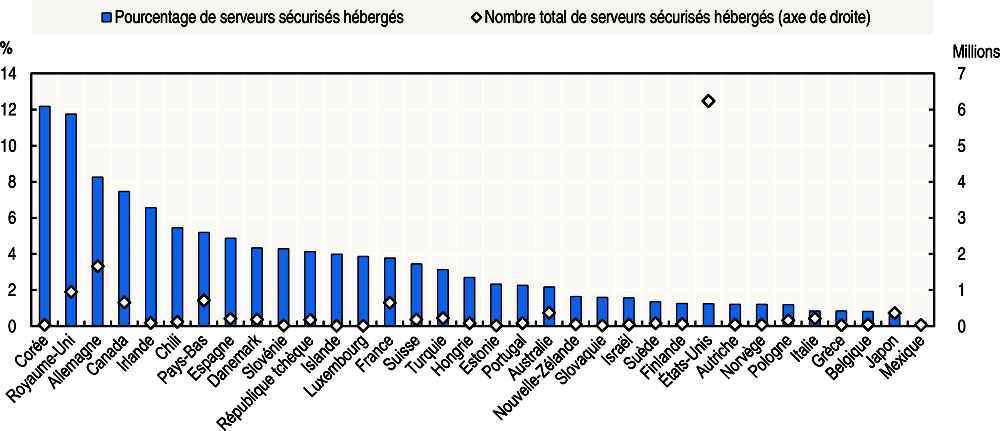

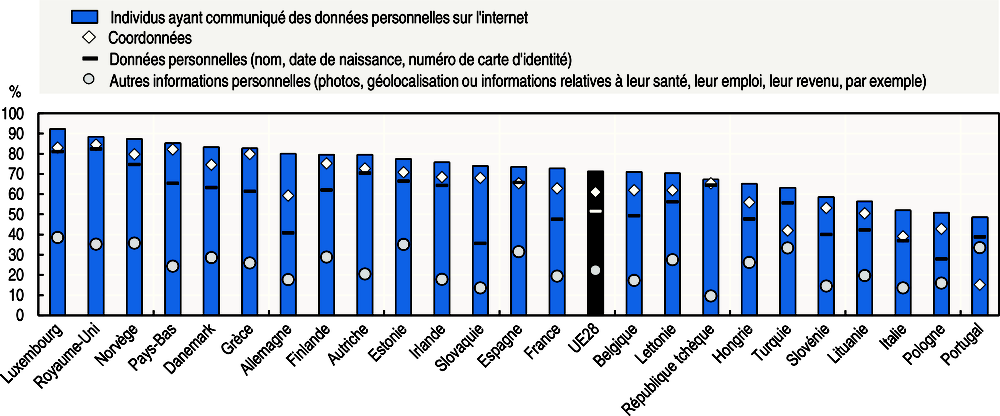

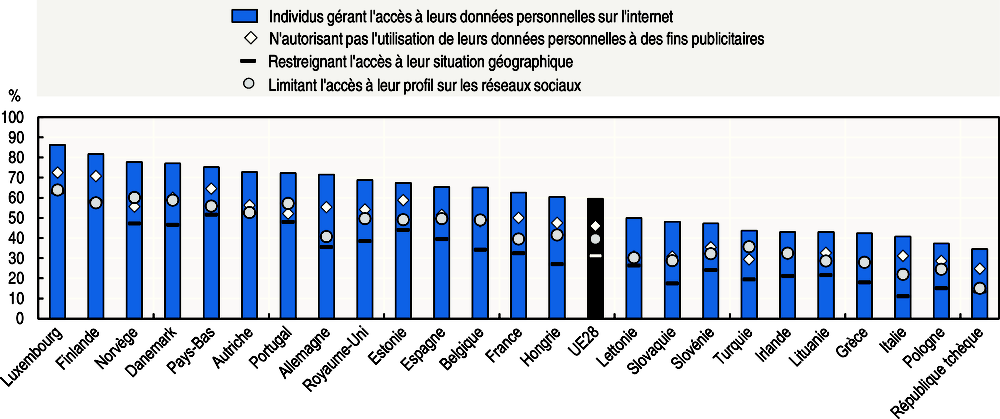

Les inquiétudes à propos de l’utilisation abusive des données personnelles ne s’arrêtent pas aux questions de sécurité (violation des données personnelles, par exemple), mais s’étendent aussi à la perte de contrôle de ces données. D’après un sondage de 2014 du Pew Research Center, par exemple, 91 % des Américains sont d’accord avec l’idée que les consommateurs ont perdu le contrôle de leurs informations et données personnelles (Madden, 2014). Pas moins de 88 % des personnes interrogées sont « d’accord » ou « tout à fait d’accord » pour dire qu’il est devenu très difficile de supprimer des informations en ligne erronées les concernant. La part des utilisateurs de sites de réseaux sociaux aux États-Unis qui s’inquiètent d’un accès possible d’entreprises ou de services gouvernementaux à leurs données est estimée à 80 % et 70 % respectivement. Cela étant, 55 % des personnes interrogées sont « d’accord » ou « tout à fait d’accord » avec l’affirmation suivante : « J’accepte de partager certaines informations me concernant avec des entreprises pour utiliser gratuitement des services en ligne » (Madden, 2014). De la même manière, dans l’Union européenne, « deux tiers (67 %) des répondants s’inquiètent de ne pas avoir le contrôle total des informations qu’ils fournissent en ligne » (CE, 2015b). Plus de la moitié (56 %) indiquent qu’il est très important que les outils de suivi de leurs activités en ligne ne soient utilisés qu’avec leur permission. Parallèlement, « sept personnes sur dix environ s’inquiètent d’une utilisation de leurs informations à des fins différentes de celles pour lesquelles celles-ci avaient été collectées ». Dans l’Union européenne, en 2016, plus de 60 % de l’ensemble des individus étaient préoccupés par le fait que l’on enregistre leurs activités en ligne pour pouvoir leur proposer des publicités ciblées (Graphique 6.1). En Allemagne, en France et au Danemark, cette proportion était encore plus élevée : 82 %, 70 % et 68 %, respectivement.

Graphique 6.1. Inquiétudes suscitées par l’enregistrement des activités en ligne dans le but de fournir des publicités ciblées, 2016

Copier le lien de Graphique 6.1. Inquiétudes suscitées par l’enregistrement des activités en ligne dans le but de fournir des publicités ciblées, 2016En pourcentage des individus

Source: Eurostat, Économie et société numériques (base de données), http://ec.europa.eu/eurostat/web/digital-economy-and-society/data/comprehensive-database (consulté en mars 2017).

L’inquiétude des consommateurs pourrait inciter ceux-ci à modifier leur comportement en ligne, ce qui pourrait freiner l’adoption des services numériques

Copier le lien de L’inquiétude des consommateurs pourrait inciter ceux-ci à modifier leur comportement en ligne, ce qui pourrait freiner l’adoption des services numériquesL’inquiétude des internautes pour leur vie privée et leur sécurité numérique les a rendus plus réticents à communiquer leurs données personnelles, et parfois même à utiliser les services numériques. Aujourd’hui, par exemple, 34 % des internautes de l’Union européenne déclarent être moins susceptibles de donner des informations personnelles sur les sites web. Six répondants sur dix ont déjà changé les paramètres de confidentialité de leur navigateur (contre trois sur dix en 2013 ; voir OCDE, 2014). Plus d’un tiers (37 %) utilise un logiciel qui les protège contre l’affichage de publicités en ligne et plus d’un quart (27 %), un logiciel qui empêche le suivi de leurs activités en ligne. Au total, 65 % des répondants ont pris au moins une de ces mesures. Les individus sont également plus exigeants sur le niveau de sécurité des services numériques qu’ils utilisent. Une enquête auprès des particuliers dans l’UE montre que « plus de sept personnes interrogées sur dix (72 %) déclarent qu’il est très important que la confidentialité de leurs courriels et de leurs messages instantanés soit garantie » et « près de deux tiers des répondants (65 %) sont tout à fait d’accord pour dire qu’ils devraient pouvoir crypter leurs messages et leurs appels, de façon que ceux-ci ne puissent être lus que par le destinataire » (CE, 2016b). Ce changement de comportement est confirmé par une étude menée en 2014 sur 24 000 utilisateurs dans 24 pays et commandée par le CIGI, étude qui fait apparaître que 17 % seulement des utilisateurs déclarent ne pas avoir changé leur comportement en ligne ces dernières années. Les autres témoignent de divers changements de comportement, qui peuvent aller d’une utilisation moins fréquente de l’internet (11 %) à une réduction du nombre d’achats et d’opérations financières effectués en ligne (25 % environ dans les deux cas). La fréquence croissante des violations de données peut être considérée comme un facteur déterminant, mais d’aucuns font observer que « certains utilisateurs pourraient être préoccupés par d’autres facteurs, comme la surveillance tentaculaire dont ils font l’objet et la façon dont leurs données sont collectées et utilisées par les entreprises » (Internet Society, 2016).

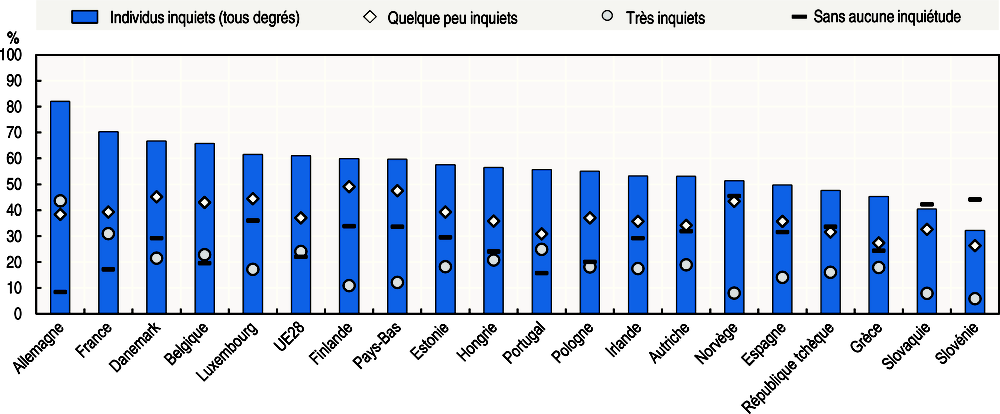

À mesure que croît l’inquiétude à propos de la sécurité numérique et du respect de la vie privée, certains individus commencent à éviter d’utiliser les services numériques. Le changement de comportement des consommateurs en réaction aux questions de sécurité numérique et de respect de la vie privée pourrait avoir une incidence défavorable sur le commerce électronique B2C. De fait, les données recueillies confirment que de nombreux consommateurs demeurent réticents à acheter en ligne pour ces raisons (OCDE, 2014). Les motifs exacts varient toutefois considérablement, même lorsqu’on ne considère que les problèmes de confiance. Certains déclarent redouter une utilisation abusive de leurs données personnelles et des paiements en ligne mal sécurisés ; dans de nombreux cas, en outre, l’usurpation d’identité représente une source d’inquiétude majeure. Parmi les internautes européens, par exemple, en 2015, près de la moitié s’abstenaient d’effectuer certaines activités en ligne parce qu’ils redoutaient des problèmes de sécurité (Graphique 6.2). Les activités les plus fréquemment concernées étaient associées au risque d’utilisation abusive des données personnelles et de pertes économiques, du fait d’une usurpation d’identité par exemple. Cela comprenait (par ordre d’importance) : la communication d’informations personnelles aux communautés en ligne des réseaux sociaux et professionnels (presque 30 % des internautes), la banque en ligne et le commerce électronique (20 % environ des internautes pour ces deux activités)4 . Si l’on ajoute à cela les inquiétudes quant au respect de la vie privée, la proportion est plus élevée. En 2015, un quart des internautes de l’UE citaient les problèmes de protection de la vie privée et de sécurité comme principale raison de leur refus d’acheter en ligne. En 2014, toujours dans l’Union européenne, près de 15 % de toutes les personnes n’utilisaient pas l’infonuagique pour ces mêmes raisons (Graphique 6.3). En Allemagne, en Autriche, en France, au Luxembourg, en Norvège, aux Pays-Bas, en Slovénie et en Suisse, la proportion peut s’élever à 20 % ou 25 %. Aux États-Unis, l’enquête de 2015 du Bureau du recensement (US Census Bureau) indiquait que 63 % des ménages utilisant l’internet redoutaient une usurpation d’identité et que 35 % d’entre eux s’étaient abstenus d’effectuer des opérations financières en ligne durant l’année précédant l’enquête. De même, sur les 45 % de ménages connectés redoutant une utilisation frauduleuse de leur carte de crédit ou de leur compte bancaire en ligne, 33 % se refusaient à acheter des biens ou des services sur l’internet (NTIA, 2016), soit l’équivalent de 15 % des ménages connectés. Étant donné les grandes différences de perception des risques d’atteinte à la sécurité et à la vie privée entre des pays présentant des niveaux analogues de répression des infractions et de compétences technologiques, il semblerait que les attitudes culturelles à l’égard des opérations effectuées en ligne jouent en rôle essentiel.

Graphique 6.2. Internautes s’abstenant d’effectuer certaines activités en ligne pour des raisons de sécurité

Copier le lien de Graphique 6.2. Internautes s’abstenant d’effectuer certaines activités en ligne pour des raisons de sécuritéEn pourcentage des individus ayant utilisé l’internet au cours de l’année précédente

Source: Eurostat, Économie et société numériques (base de données), http://ec.europa.eu/eurostat/web/digital-economy-and-society/data/comprehensive-database (consulté en mars 2017).

Graphique 6.3. Internautes s’abstenant d’utiliser l’infonuagique pour des raisons de sécurité et de protection de la vie privée, 2014

Copier le lien de Graphique 6.3. Internautes s’abstenant d’utiliser l’infonuagique pour des raisons de sécurité et de protection de la vie privée, 2014En pourcentage des individus

Source: Eurostat, Économie et société numériques (base de données), http://ec.europa.eu/eurostat/web/digital-economy-and-society/data/comprehensive-database (consulté en mars 2017).

Le manque de confiance à l’égard des entreprises de l’internet et des services numériques n’est toutefois pas nécessairement synonyme d’obstacle à l’adoption de ces services. S’il est vrai qu’une majorité de personnes peuvent ne pas se sentir très à l’aise à l’idée que les entreprises de l’internet se servent d’informations sur leur activité en ligne pour moduler les publicités à afficher, ou peuvent s’inquiéter de l’enregistrement de leurs activités à travers les cartes de paiement et les téléphones portables, une grande majorité d’individus pourraient toutefois accepter cette situation. Dans l’Union européenne, par exemple, la question de la protection de la vie privée préoccupe plus de la moitié des individus, mais « une large majorité de personnes (71 %) affirment quand même que la communication d’informations personnelles fait de plus en plus partie de la vie moderne et acceptent l’idée qu’il n’existe pas d’autre solution que de fournir ces informations si l’on veut obtenir des produits ou des services » (CE, 2015b). Parallèlement, l’enquête constate également que « plus de six répondants sur dix disent ne pas faire confiance aux compagnies de téléphonie fixe ou mobile ni aux fournisseurs d’accès à l’internet (FAI) (62 %) pas plus qu’aux entreprises en ligne (63 %) ». Pourtant, la part des ménages européens sans accès à l’internet qui donnent pour principale raison de leur absence de connexion leur inquiétude quant au respect de la vie privée ou à la sécurité est faible, quoiqu’en augmentation, de 5 % en 2008 à 9 % en 20165 . Notons toutefois que la proportion de cette catégorie de personnes a également augmenté aux États-Unis (de 1 point de pourcentage par rapport à 2009), bien que partant d’un niveau encore plus faible (1.4 % de l’ensemble des ménages en 2015). La même tendance est sensible au Brésil, où la part des ménages sans connexion internet citant le respect de la vie privée et la sécurité comme principale raison de leur choix a augmenté et atteint 12 %6 .

L’incertitude qui entoure les mécanismes de recours et la qualité des produits vendus en ligne pourrait également ralentir la croissance du commerce électronique entre entreprises et consommateurs

Copier le lien de L’incertitude qui entoure les mécanismes de recours et la qualité des produits vendus en ligne pourrait également ralentir la croissance du commerce électronique entre entreprises et consommateursPour les consommateurs d’aujourd’hui, la complexité croissante de l’environnement en ligne et l’émergence de nouveaux modèles économiques dans le commerce électronique présentent autant de difficultés que de possibilités. Dans sa révision de 2016 de la Recommandation du Conseil sur la protection du consommateur dans le commerce électronique (OCDE, 2016d), le Comité de la politique à l’égard des consommateurs de l’OCDE a recensé un certain nombre d’évolutions clés du commerce électronique qui constituent des défis pour les consommateurs. Il s’agit notamment de la progression des mécanismes de paiement non traditionnels, comme l’imputation sur la facture de téléphonie mobile ou les cartes à prépaiement ; les nouveaux types de produits de contenu numérique tels que les applications mobiles (applis) ou les livres électroniques ; et les nouveaux types de modèles économiques en ligne, comme ceux qui impliquent la facilitation de transactions entre consommateurs ou entre particuliers au moyen de plateformes en ligne et ceux qui proposent des biens et services « gratuits » moyennant la communication de données personnelles.

La propension des consommateurs à effectuer des opérations en ligne au niveau national ou international peut être encouragée ou freinée non seulement par les avantages et les risques que ces consommateurs attribuent au commerce électronique, mais aussi par leur sensibilisation à leurs droits fondamentaux en ligne et par leur capacité à demander réparation si ces droits ne sont pas respectés. Lorsqu’on a demandé aux consommateurs australiens s’ils estimaient avoir les mêmes droits lors d’achats en ligne que lors d’achats en magasin, plus d’un tiers des répondants ont dit qu’ils ne pensaient pas avoir les mêmes droits en ligne ou qu’ils n’étaient pas sûrs de connaître la réponse. Parmi les problèmes qui se posaient effectivement aux consommateurs australiens, 23 % étaient liés à des achats en ligne (Australian Government, 2016). Certaines études semblent indiquer que la connaissance des droits des consommateurs augmente avec l’âge : ainsi, les consommateurs italiens de plus de 54 ans sont plus au fait de leurs droits et sont aussi plus actifs et plus compétents que ceux de la tranche 15-24 ans (CE, 2016a). Les inquiétudes mentionnées par les consommateurs de l’UE dépassaient la protection et la sécurité des données puisqu’un quart d’entre eux environ ont dit redouter que leurs droits ne soient pas respectés dans les procédures permettant d’obtenir réparation en cas de problèmes avec les produits. En outre, 19 % des consommateurs de l’UE interrogés se sont dits préoccupés par le risque d’acheter des produits dangereux ou contrefaits (CE, 2015a).

Les agences chargées de faire respecter les mesures de protection des consommateurs sont une source essentielle d’informations sur les problèmes auxquels ces derniers doivent faire face en ligne. Elles coopèrent au sein du Réseau international de contrôle et de protection des consommateurs (RICPC) dans lequel plus de 60 pays sont représentés. En 2015, les membres du RICPC ont reconnu que l’un des principaux problèmes rencontrés par les consommateurs en ligne était la communication d’informations tarifaires mensongères et insuffisantes. À l’occasion d’une opération de ratissage coordonnée à l’échelle internationale sur le web portant sur les pratiques de tarification en ligne dans les voyages et le tourisme, les membres du RICPC ont recensé des agissements mensongers ou trompeurs tels que la pratique des majorations furtives, qui consiste à retarder la communication complète et définitive du prix, des commissions et des modalités aux consommateurs ; les fausses allégations quant aux prix de référence et au meilleur prix ; les remises et rabais inexistants, et les informations à validité éphémère ; et le manque d’information sur les conditions d’annulation et de remboursement.

Le grand nombre de produits dangereux proposé par le commerce électronique est un autre facteur de détérioration de la confiance des consommateurs dans un contexte mondial, comme l’a révélé l’investigation surprise sur la sécurité des produits vendus en ligne menée en avril 2015 par l’OCDE et coordonnée par la Commission australienne de la concurrence et de la consommation (Australian Competition and Consumer Commission, ACCC). À cette occasion, les autorités chargées de la sécurité des produits de 25 pays ont inspecté 3 catégories de biens qui avaient été identifiés dans leur pays comme : 1) interdits ou ayant fait l’objet d’un rappel ; 2) comportant un étiquetage et des mises en garde de sécurité insuffisants ; et 3) ne répondant pas aux normes de sécurité facultatives ou obligatoires (OCDE, 2016e).

Après avoir inspecté presque 700 produits interdits ou ayant fait l’objet d’un rappel, on a pu constater que 68 % d’entre eux étaient disponibles à la vente en ligne. Sur les 880 produits qui ont été inspectés afin d’y détecter un étiquetage et des mises en garde de sécurité insuffisants, 57 % manquaient d’un étiquetage adapté sur les sites marchands et 22 % présentaient des informations incomplètes. Enfin, sur les 136 produits inspectés à la recherche de produits entrant dans la catégorie 3, une petite majorité n’était effectivement pas conforme aux normes de sécurité facultatives ou obligatoires applicables. Cette investigation surprise fait apparaître un problème crucial, à savoir la part des produits dangereux achetés en ligne depuis l’étranger : les produits interdits dans un pays pour des questions de sécurité sont accessibles aux acheteurs d’un autre pays, ignorants de l’interdiction. Autre exemple, les étiquettes et les avertissements exprimés dans une langue étrangère, ou les produits ne répondant pas aux normes de sécurité facultatives ou obligatoires, plus fréquents dans un contexte transnational (OCDE, 2016e).

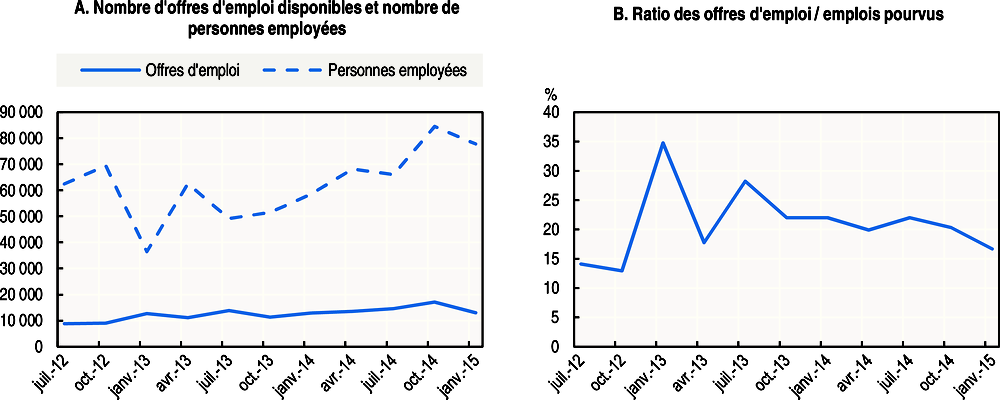

Les débouchés commerciaux manqués par crainte des risques de sécurité numérique demeurent importants

Copier le lien de Les débouchés commerciaux manqués par crainte des risques de sécurité numérique demeurent importantsLes enquêtes actuelles sur la diffusion des outils et des activités des TIC dans les entreprises indiquent que les sociétés, et en particulier les PME, ne tirent pas pleinement parti des débouchés commerciaux qu’offre l’environnement en ligne. Les raisons avancées pour expliquer cela sont les problèmes techniques liés à l’utilisation des technologies numériques, comme la réorganisation des processus et des systèmes de l’entreprise ; les compétences, et notamment le manque de connaissances ou de capacités spécialisées ; et, de plus en plus fréquemment, les questions de confiance. Les PME en particulier, qui constituent, et de loin, la plus grande part des entreprises dans les pays de l’OCDE, n’ont toujours pas pleinement confiance dans les solutions numériques qu’on leur propose. À la base de ces inquiétudes se trouvent, entre autres, la perte de la confiance des clients, l’atteinte à la réputation et la baisse du chiffre d’affaires qui pourraient résulter d’un incident de sécurité numérique. Les sections qui suivent abordent plus en détail les grands problèmes de confiance liés aux inquiétudes quant à la sécurité numérique que suscite l’utilisation accrue de services en ligne externes.

Le risque de sécurité numérique est devenu une préoccupation pour les organisations de tous types

Copier le lien de Le risque de sécurité numérique est devenu une préoccupation pour les organisations de tous typesLes entreprises reconnaissent que les technologies numériques sont essentielles pour une plus grande productivité, mais la plupart d’entre elles se disent très préoccupées par le risque de sécurité, ce qui rend l’adoption délicate. Les inquiétudes liées à la sécurité numérique varient selon la taille de l’entreprise et le pays, et vont aussi dépendre des technologies et applications numériques, les plus avancées suscitant les craintes les plus vives. L’adoption du commerce électronique, par exemple, et en particulier du commerce électronique mobile, demeure inférieure à son potentiel, et les inquiétudes liées à la sécurité sont fréquemment citées comme un obstacle par une part significative des entreprises. D’après les données d’Eurostat, par exemple, plus d’un tiers de toutes les entreprises ont déclaré que les risques associés à la sécurité avaient empêché ou limité leur utilisation de l’internet mobile en 2013, alors que, pour près d’un tiers d’entre elles, cette connexion mobile à l’internet était nécessaire à leur fonctionnement. En Finlande, en France et au Luxembourg, plus de 50 % de toutes les entreprises n’utilisent pas l’internet mobile autant qu’elles le pourraient pour des raisons de sécurité alors même, comme c’est le cas pour la Finlande, que plus d’un tiers de l’ensemble des entreprises auraient besoin d’une connexion mobile pour leur fonctionnement.

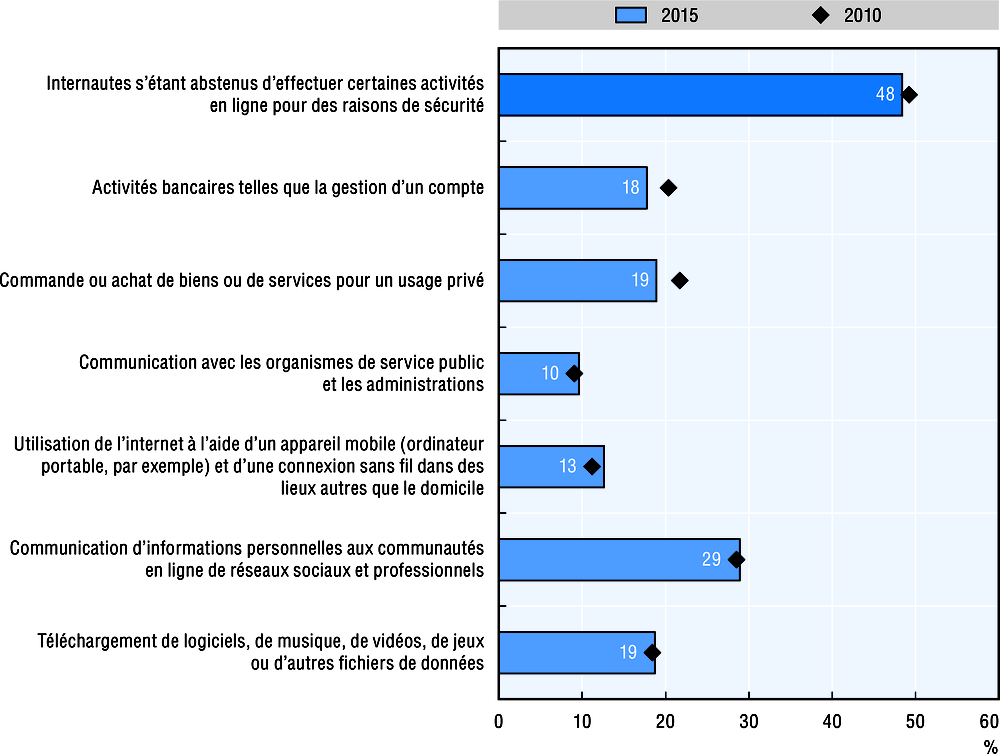

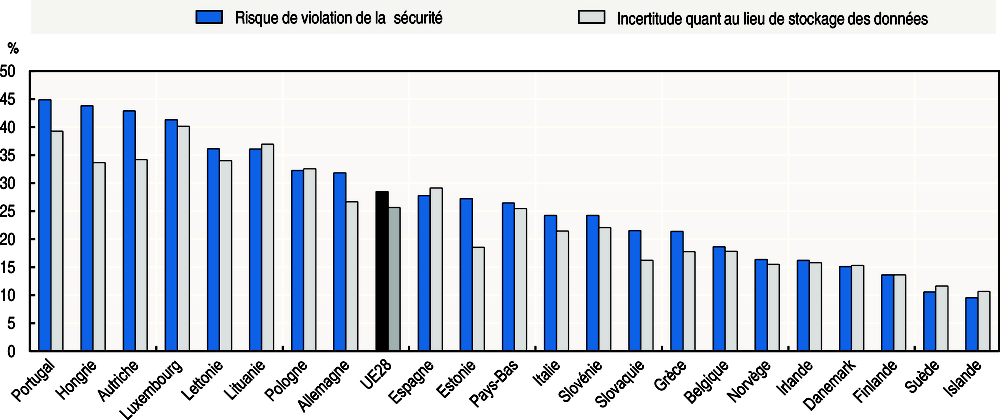

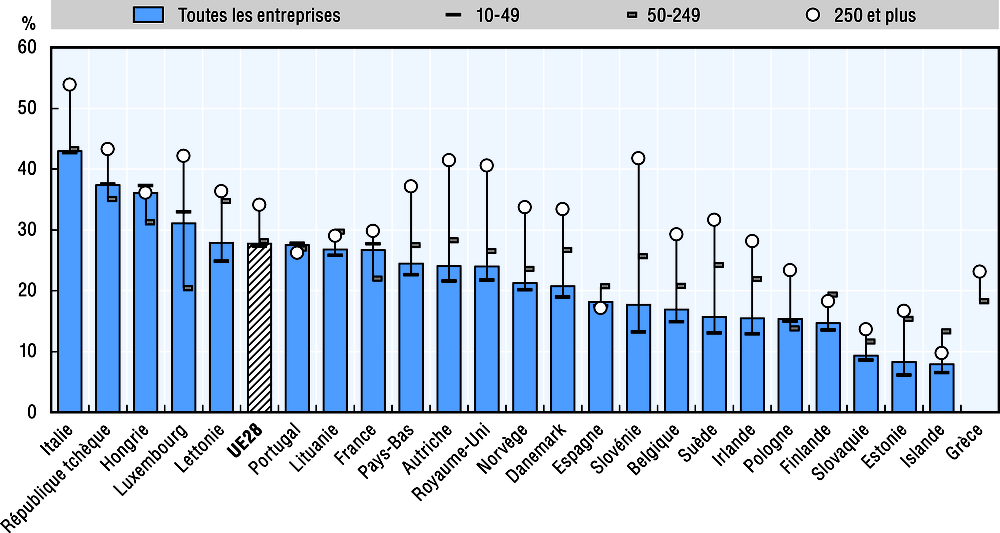

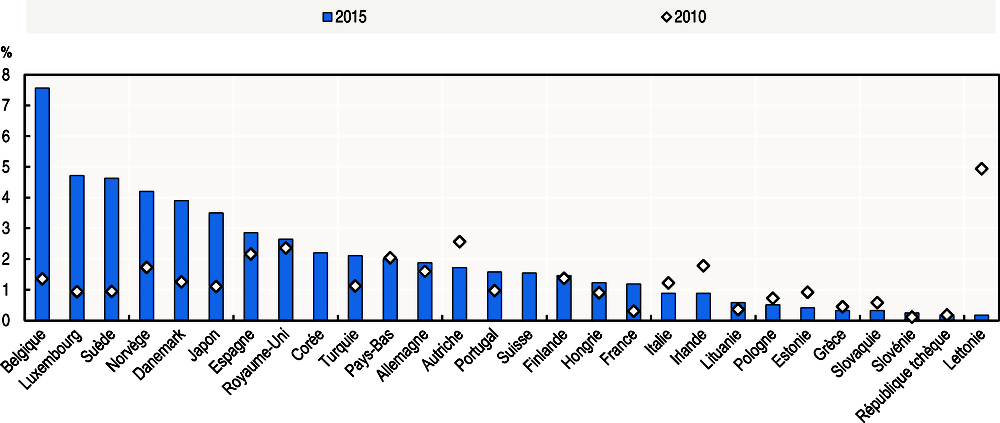

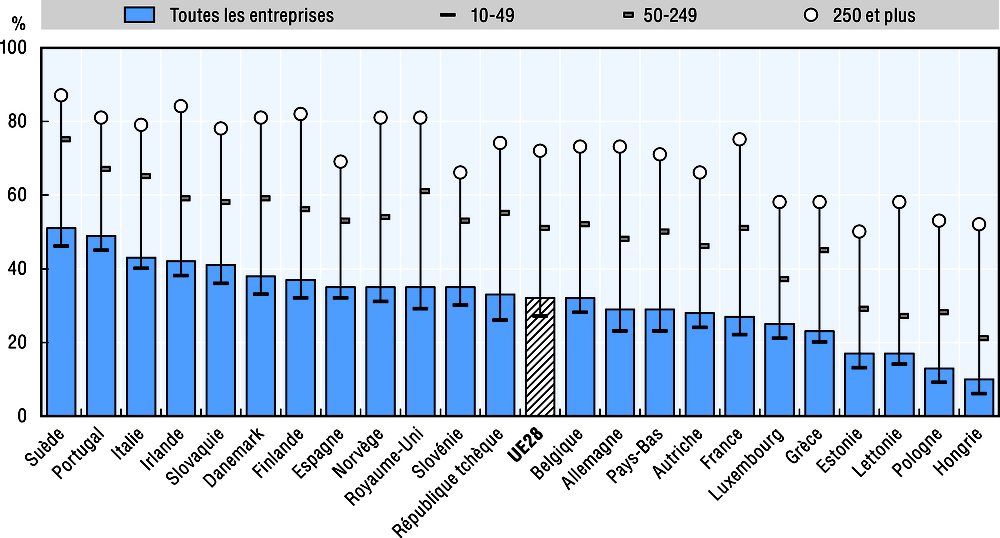

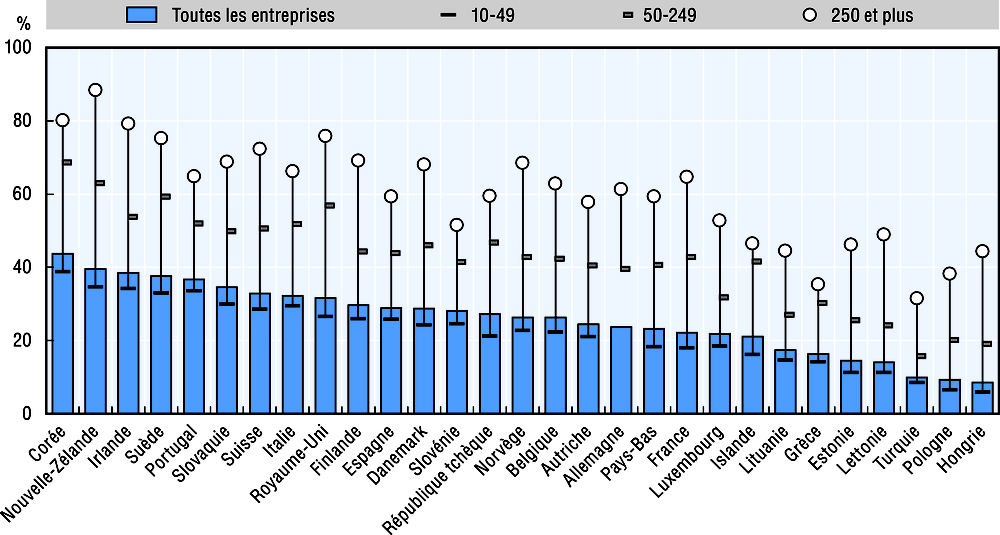

Le fait que les problèmes de confiance sont devenus un obstacle à l’adoption est encore plus flagrant dans le cas de l’infonuagique. Dans la zone OCDE, 20 % seulement des entreprises avaient utilisé l’infonuagique en 2014, les PME marquant une réticence plus forte que les grandes entreprises (40 % des entreprises employant 250 personnes ou plus, contre 20 % de celles employant de 10 à 49 personnes). Dans certains pays, cet écart entre petites et grandes entreprises est considérable. Au Royaume-Uni, par exemple, 21 % des petites entreprises (employant de 10 à 49 personnes) utilisent des services infonuagiques, contre 54 % des plus grandes entreprises. Une fracture similaire s’observe dans d’autres pays (voir le Chapitre 4). Le risque de violation de la sécurité est perçu par les entreprises comme un obstacle majeur à l’adoption de l’infonuagique. Près de 30 % de l’ensemble des entreprises de l’Union européenne n’utilisent pas l’infonuagique en raison de craintes liées à la sécurité. La proportion varie de presque 45 % en Autriche, en Hongrie, au Luxembourg et au Portugal à une valeur comprise entre 10 % et 15 % dans les pays nordiques (Danemark, Finlande, Irlande, Islande, Norvège et Suède), qui sont aussi ceux où le taux d’adoption de l’infonuagique est le plus élevé de la zone OCDE (Graphique 6.4).

Graphique 6.4. Raisons avancées par les entreprises pour ne pas utiliser l’infonuagique, 2014

Copier le lien de Graphique 6.4. Raisons avancées par les entreprises pour ne pas utiliser l’infonuagique, 2014En pourcentage du nombre total d’entreprises

Source: Eurostat, Économie et société numériques (base de données), http://ec.europa.eu/eurostat/web/digital-economy-and-society/data/comprehensive-database (consulté en mars 2017).

La perte du contrôle des données est perçue comme un risque numérique majeur par les entreprises qui envisagent d’utiliser des services basés sur l’internet

Copier le lien de La perte du contrôle des données est perçue comme un risque numérique majeur par les entreprises qui envisagent d’utiliser des services basés sur l’internetDans une enquête explorant le point de vue des PME européennes sur l’infonuagique, la sécurité des données de l’entreprise et la perte de contrôle possible se classaient très haut dans la liste des inquiétudes des dirigeants (ENISA, 2009). Dans le cas de l’infonuagique, la question de la perte de contrôle est partiellement liée à l’incertitude quant au lieu de stockage des données, perçue dans tous les pays comme un obstacle à l’adoption aussi important que le risque de rencontrer des incidents de sécurité (Graphique 6.4). Un autre défi de taille s’ajoute à cela, qui tient à l’absence de standards ouverts appropriés et au risque de se retrouver captif d’un fournisseur du fait de l’utilisation de solutions propriétaires : souvent, les applications développées pour une plateforme ne peuvent pas être facilement transférées sur une autre plateforme (OCDE, 2015b).

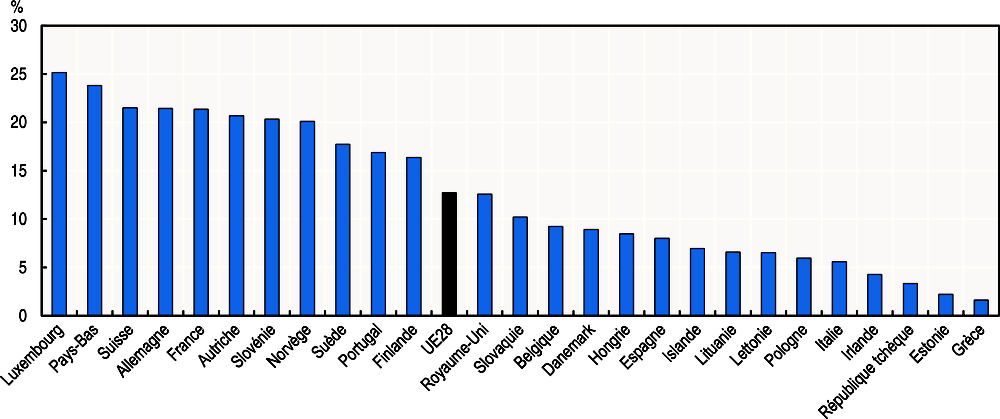

L’absence de standards ouverts est un problème majeur, en particulier en ce qui concerne le modèle de « plateforme-service » (PaaS) et les services numériques fondés sur ce modèle, car les interfaces de programmation d’application (API) qu’il utilise font généralement l’objet de droits exclusifs. Les applications développées pour une plateforme sont le plus souvent difficiles à faire migrer vers une autre plateforme du nuage. Bien que les données ou les composants d’infrastructure qui rendent l’infonuagique possible (par exemple, les machines virtuelles) puissent aujourd’hui être transférés de certains fournisseurs à d’autres, l’opération nécessite de déplacer d’abord manuellement les données, les logiciels et les composants vers une plateforme qui n’est pas dans le nuage et/ou de les convertir d’un format exclusif dans un autre. Cela veut donc dire qu’une fois qu’une organisation a choisi un prestataire de services, ce choix est verrouillé, tout du moins pour l’instant (OCDE, 2015b). Certains clients ont cité la difficulté de passer d’un prestataire à un autre comme raison majeure de la non-adoption des services d’infonuagique. Presque 30 % de l’ensemble des entreprises de l’Union européenne, par exemple, n’ont pas utilisé l’infonuagique autant qu’elles l’auraient pu en 2014 parce qu’elles avaient le sentiment qu’il leur serait difficile de se désengager ou de changer de prestataire (Graphique 6.5). L’autre inquiétude de taille dans ce domaine est que les utilisateurs peuvent devenir extrêmement vulnérables aux augmentations de prix des fournisseurs. Cette préoccupation se justifie d’autant plus qu’il se peut que certains fournisseurs d’infrastructures informatiques observent leurs utilisateurs afin de dégager des profils auxquels ils associeront des prix différenciés, maximisant ainsi leurs profits (OCDE, 2015b). On se reportera à la section ci-après sur l’autonomisation des individus et des entreprises pour voir comment évolue l’utilisation des mécanismes qui permettent aux consommateurs de contrôler leurs données personnelles, et au Chapitre 2 pour savoir vers quels types d’initiatives les pouvoirs publics s’orientent en vue de promouvoir la portabilité des données.

Graphique 6.5. Limitation de l’utilisation des services d’infonuagique par les entreprises en raison des difficultés rencontrées pour changer de prestataire, 2014

Copier le lien de Graphique 6.5. Limitation de l’utilisation des services d’infonuagique par les entreprises en raison des difficultés rencontrées pour changer de prestataire, 2014En pourcentage des entreprises qui acquièrent des services d’infonuagique

Source: Eurostat, Économie et société numériques (base de données), http://ec.europa.eu/eurostat/web/digital-economy-and-society/data/comprehensive-database (consulté en mars 2017).

Évolution des incidents préjudiciables à la confiance dans l’économie numérique

Copier le lien de Évolution des incidents préjudiciables à la confiance dans l’économie numériqueLes inquiétudes quant aux pertes et dommages possibles liés à l’utilisation des technologies numériques sont bien souvent le résultat d’incidents subis directement ou indirectement par les utilisateurs de ces technologies. Une grande part peut être attribuée à des incidents de sécurité, c’est-à-dire à des atteintes à la confidentialité, à l’intégrité et à la disponibilité7 de l’environnement numérique qui sous-tend les activités sociales et économiques. Dans le même temps, il semble que la technicité, la fréquence et l’ampleur de ces incidents soient en augmentation. Ainsi, une violation de données personnelles8 – plus précisément, une atteinte à la confidentialité de ces données du fait d’activités malveillantes ou d’une perte accidentelle – peut entraîner des pertes économiques importantes pour l’entreprise concernée (perte de compétitivité et de réputation notamment), mais fera aussi un tort certain aux individus victimes de la violation, qui porte atteinte à leur vie privée. D’autres préjudices peuvent aussi s’ensuivre pour ces personnes, tels que ceux qu’entraîne l’usurpation de leur identité.

Cela étant, les pertes et préjudices enregistrés dans l’économie numérique ne sont pas toujours causés par des incidents de sécurité. Ainsi, des individus, y compris des consommateurs, peuvent être victimes d’une violation de leur vie privée en raison d’une utilisation trompeuse, mensongère, frauduleuse ou déloyale de leurs données personnelles par les organisations. Ce pourrait être l’une des raisons du nombre croissant de plaintes déposées auprès des autorités nationales chargées de la protection de la vie privée (hors plaintes relatives à des violations de données personnelles). Le Commissariat à la protection de la vie privée du Canada, par exemple, a accepté 309 plaintes en 2015, soit une augmentation de 49 % par rapport aux 207 enregistrées cinq ans plus tôt9 . Les consommateurs peuvent aussi subir un préjudice important du fait d’informations mensongères ou insuffisantes sur l’entreprise, les produits ou les transactions, ou de la disponibilité en ligne de produits de piètre qualité, voire dangereux, comme nous l’avons souligné précédemment. En outre, les entreprises qui dépendent de l’environnement numérique peuvent subir des pertes et des dommages causés non par des incidents de sécurité, mais par la violation de leurs droits de propriété intellectuelle, et notamment de leurs droits d’auteur, sur des produits mis à disposition au format numérique10 . Parallèlement à ces risques, des interdépendances se nouent, à mesure que l’interconnexion des organisations et des sociétés se densifie, créant un risque systémique plus élevé, et ce, d’autant plus que des infrastructures critiques y sont associées.

La technicité et l’ampleur des incidents de sécurité numérique sont en augmentation

Copier le lien de La technicité et l’ampleur des incidents de sécurité numérique sont en augmentationDepuis quelques années, les organisations, petites ou grandes, et les individus semblent en butte à des incidents de sécurité numérique plus fréquents et plus graves (OCDE, 2016f)11 . Ces incidents sont susceptibles de perturber la disponibilité, l’intégrité ou la confidentialité des informations et des systèmes d’information dont les activités économiques et sociales dépendent, et peuvent être intentionnels (c’est-à-dire malveillants) ou involontaires (résulter par exemple d’une catastrophe naturelle, d’une erreur humaine ou d’un dysfonctionnement). D’un point de vue économique et social, ils peuvent avoir une incidence sur la réputation d’une organisation, ses finances et même ses activités physiques, nuisant à sa compétitivité, sapant ses efforts d’innovation et sa place sur le marché.

Les incidents de sécurité numérique prennent des formes variées. Le crime organisé sévit de plus en plus dans l’environnement numérique. À mesure que croît la place du numérique dans l’innovation, l’espionnage industriel dans ce domaine risque de s’intensifier. Certains gouvernements mènent aussi des opérations de renseignement et des offensives en ligne. Parfois, les motifs sont d’ordre politique, et parfois, les attaques sont conçues pour porter atteinte à une organisation ou à une économie. Tel a été le cas, par exemple, de l’attaque qui a ciblé Sony Pictures Entertainment fin 2014 et qui a rendu publics des films qui n’étaient pas encore distribués, des données relatives au personnel, des courriels internes et des informations commerciales sensibles telles que les chiffres de vente et les plans de marketing (BBC, 2015).

Le risque d’incidents de sécurité numérique augmente avec l’intensité d’utilisation des TIC

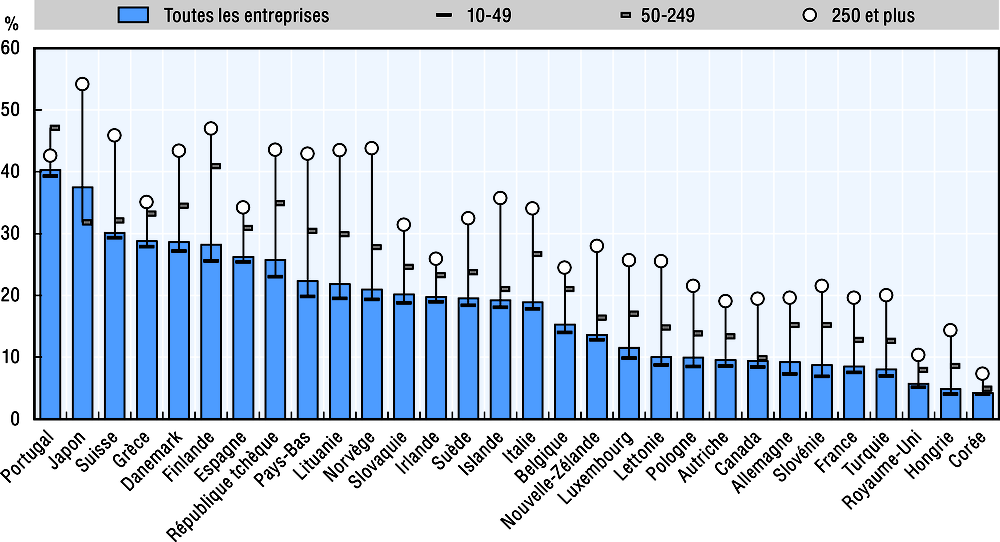

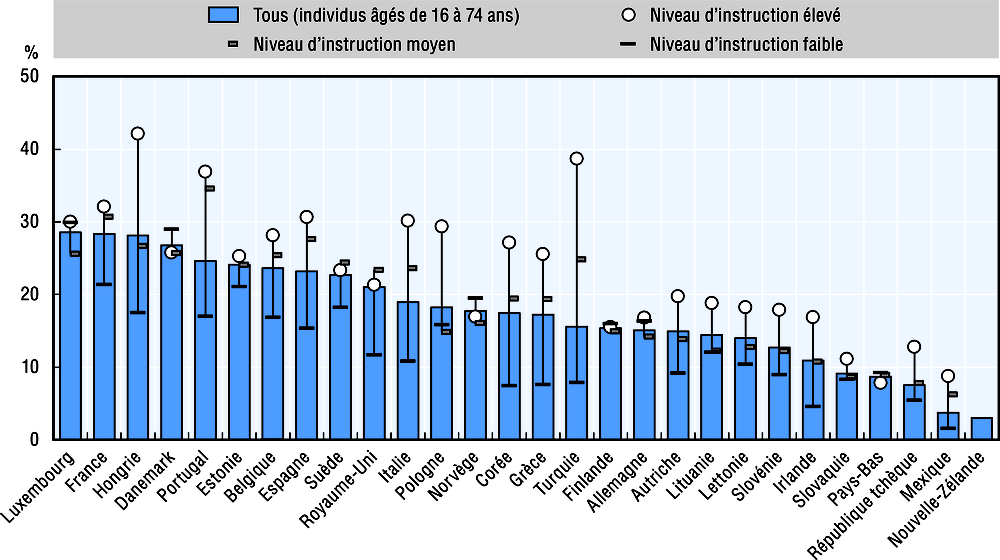

Copier le lien de Le risque d’incidents de sécurité numérique augmente avec l’intensité d’utilisation des TICSur l’ensemble des enquêtes menées ces dix dernières années, la part des entreprises et des individus interrogés qui déclarent ne pas avoir connu d’incident de sécurité numérique de quelque sorte que ce soit est régulièrement apparue supérieure à la moitié. En revanche, les différences entre pays sont considérables. La proportion des entreprises qui subissent des incidents de sécurité numérique, par exemple, varie d’un tiers environ au Japon et au Portugal à moins de 10 % en Corée, en Hongrie et au Royaume-Uni12 en 2010 ou ultérieurement (Graphique 6.6)13 . La situation se présente de façon similaire pour les personnes physiques : dans l’Union européenne, entre 20 % et 30 % de tous les individus ont déclaré avoir subi un incident de sécurité numérique en 2015, contre moins de 5 % au Mexique et en Nouvelle-Zélande (Graphique 6.7)14 .

Graphique 6.6. Entreprises ayant subi des incidents de sécurité numérique, 2010 ou ultérieurement

Copier le lien de Graphique 6.6. Entreprises ayant subi des incidents de sécurité numérique, 2010 ou ultérieurementEn pourcentage du nombre total d’entreprises

Note: Pour les pays européens, les données sont disponibles pour 2010 uniquement. Pour la Nouvelle-Zélande, les données se rapportent à 2016. Pour le Japon et la Suisse, les données se rapportent à 2015. Pour la Corée, les données se rapportent à 2014. Pour le Canada, les données se rapportent à 2013. Le Canada, la Corée, le Japon et la Suisse appliquent une méthode différente.

Source: OCDE, Accès et utilisation des TIC par les entreprises (base de données), http://oe.cd/bus (consultée en juin 2017).

Graphique 6.7. Individus ayant subi des incidents de sécurité numérique, 2015 ou ultérieurement

Copier le lien de Graphique 6.7. Individus ayant subi des incidents de sécurité numérique, 2015 ou ultérieurementEn pourcentage de l’ensemble des individus et par niveau d’instruction

Note: Pour la Corée, les données se rapportent à 2016 pour tous les individus, mais la décomposition par niveau d’instruction se rapporte à 2014. Pour la Nouvelle-Zélande et la Suisse, les données se rapportent à 2014. Pour l’Islande, les données se rapportent à 2010. La Corée, le Mexique, la Nouvelle-Zélande et la Suisse appliquent une méthode différente.

Source: OCDE, Accès et utilisation des TIC par les ménages et les individus (base de données), http://oe.cd/hhind (consultée en juin 2017).

Des données probantes laissent penser que la proportion réelle varie de façon plus significative en fonction de la population visée. Si l’on prend les entreprises qui ont connu un incident, par exemple, le nombre d’incidents détectés augmente avec la taille de l’entreprise. Dans le cas des individus, le taux d’incidents détectés tend à croître avec le niveau d’instruction. L’une des explications pourrait être que les plus grandes entreprises et les individus plus instruits disposent de meilleures capacités de détection. Le taux plus élevé d’incidents dans les grandes entreprises pourrait aussi simplement s’expliquer par le fait que celles-ci possèdent des infrastructures informatiques plus étendues, qui ont donc plus de risques de connaître au moins un incident. De la même manière, les données recueillies montrent que plus les individus sont instruits et plus ils sont susceptibles d’utiliser les technologies et applications numériques de façon intensive (Chapitre 4). Or, la probabilité de subir un incident de sécurité numérique augmente avec l’intensité d’utilisation.

Des enquêtes récentes confirment que les grandes entreprises courent un risque plus élevé d’être confrontées à des incidents de sécurité numérique que les petites. L’enquête de 2016 sur les violations de sécurité numérique (Cyber Security Breaches Survey 2016) qui visait en particulier le Royaume-Uni a montré que la proportion d’entreprises ayant connu un incident au cours des 12 mois précédents augmentait avec la taille des entreprises. Alors que 24 % de toutes les entreprises interrogées avaient connu un incident dans les 12 derniers mois, cette proportion variait de 17 % seulement pour les microentreprises à 33 % pour les petites entreprises, 51 % pour les moyennes et 33 % pour les grandes. Cela étant, de nombreuses PME ne sont pas suffisamment sensibilisées aux risques réels de sécurité numérique et aux incidents dont elles pourraient avoir été victimes. L’enquête menée en 2016 par le Ponemon Institute sur l’état de sécurité numérique des petites et moyennes entreprises (2016 State of Cybersecurity in Small and Medium-Sized Businesses), par exemple, a révélé que 55 % des répondants avaient essuyé une cyber-attaque dans les 12 mois précédents, mais que d’autres entreprises interrogées (16 %) n’étaient pas sûres que tel ait été le cas. Il faut donc être prudent dans l’interprétation des statistiques existantes et s’efforcer d’enrichir la base de données factuelles sur la sécurité numérique et le respect de la vie privée.

La fréquence et l’ampleur des incidents de sécurité diffèrent nettement selon le type d’incidents

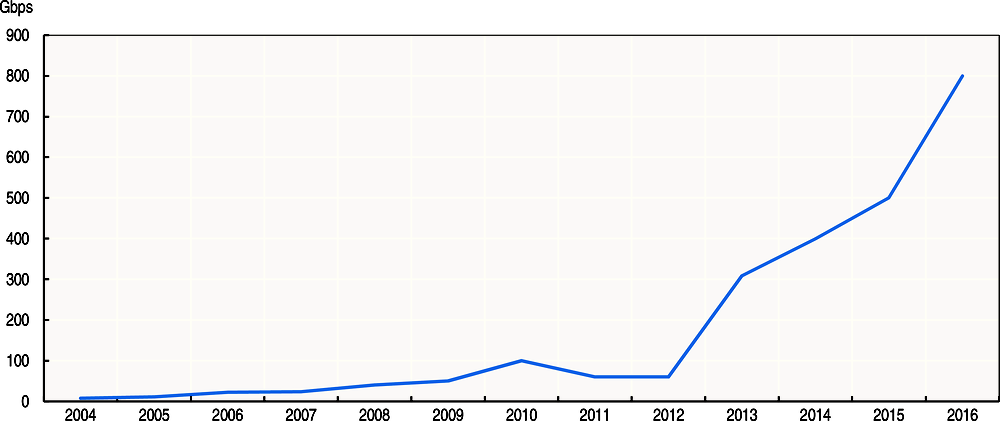

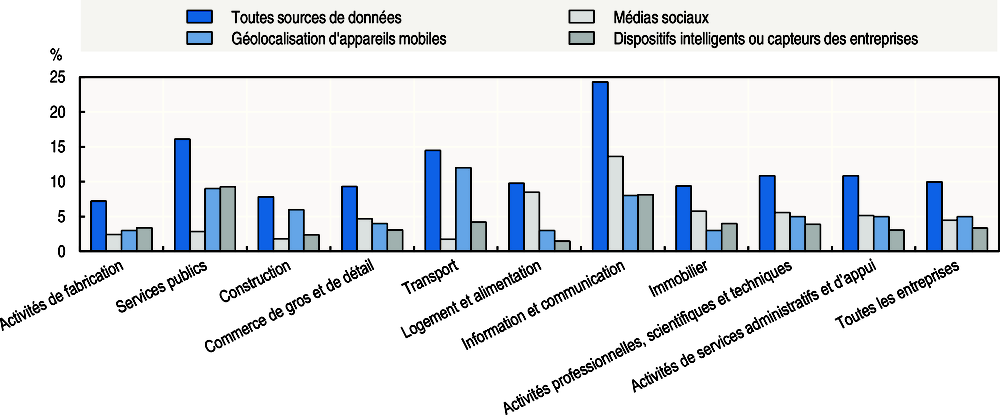

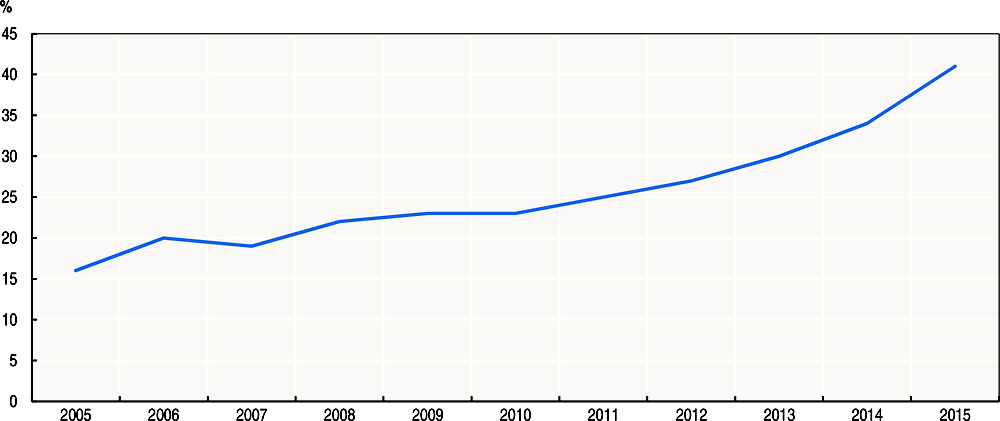

Copier le lien de La fréquence et l’ampleur des incidents de sécurité diffèrent nettement selon le type d’incidentsLes données probantes disponibles indiquent que virus et maliciels demeurent les types d’incidents de sécurité les plus courants15 . Certaines études font également ressortir l’augmentation de ceux liés à l’hameçonnage et à l’ingénierie sociale. D’autres enquêtes montrent que les entreprises qui subissent des attaques par déni de service16 tendent à diminuer en nombre, mais représentent toujours une part notable. Plus important, la technicité et l’ampleur de ce type d’attaques augmentent rapidement, avec un nombre croissant d’incidents fondés sur l’exploitation d’appareils IdO pour générer des flots de paquets et inonder les machines visées (Encadré 6.2). En 2015, plusieurs attaques avaient utilisé plus de 300 gigabits par seconde (Gbit/s), une autre avait atteint 500 Gbit/s, soit dix fois plus qu’en 2009 (Arbor Networks, 2016). L’année suivante, en 2016, l’attaque la plus importante rapportée a été de 800 Gbit/s, tandis que plusieurs organisations interrogées faisaient état d’attaques comprises entre 500 et 600 Gbit/s (Graphique 6.8) (Arbor Networks, 2017). La fraude fait également partie des problèmes signalés, mais davantage par les grandes entreprises que par les petites. Cela étant, il faut noter que tous ces incidents peuvent être étroitement liés. Ainsi, les attaques sur le web, l’hameçonnage ou l’ingénierie sociale et les maliciels plus généralement peuvent être utilisés pour ouvrir un accès à des serveurs ou à des appareils IdO, lesquels peuvent ensuite participer à une attaque par déni de service distribuée.

Encadré 6.2. L’internet des objets va-t-il changer la donne en matière de risque de sécurité numérique ?

Copier le lien de Encadré 6.2. L’internet des objets va-t-il changer la donne en matière de risque de sécurité numérique ?L’essor de l’internet des objets (IdO) va probablement s’accompagner d’un accroissement du risque d’incidents numériques, et ce, non seulement parce que les composants de l’IdO peuvent devenir la cible d’incidents de cette nature, entraînant des perturbations dans les systèmes physiques, mais aussi parce que ces mêmes composants peuvent être instrumentalisés pour cibler des systèmes numériques, notamment dans le cadre d’attaques par déni de service distribuées. En 2016, par exemple, des sites internet de premier plan, comme Netflix, Google, Spotify et Twitter, se sont retrouvés inaccessibles, victimes d’attaques par déni de service distribuées utilisant des milliers d’appareils IdO – enregistreurs vidéo numériques et caméras connectées, entre autres – qui avaient été piratés (Hautala, 2016 ; Smith, 2016).

Tout comme les systèmes de commande industriels, l’IdO fait le lien entre les mondes physique et numérique : utilisant différents types de capteurs, les objets connectés collectent, sur le monde physique, des données qui viennent alimenter des applications et des logiciels ; ils peuvent aussi recevoir des données pour agir sur leur environnement par l’intermédiaire d’actionneurs tels que des moteurs, des vannes, des pompes, des dispositifs d’éclairage, etc. Les incidents de sécurité numérique faisant intervenir l’IdO peuvent donc avoir des conséquences physiques : après une violation d’intégrité ou de disponibilité, il peut arriver qu’un véhicule ne réponde plus aux actions du conducteur, qu’une vanne libère trop de fluide, entraînant une augmentation de pression dans un système de chauffage, ou qu’un appareil médical fasse état de données de suivi de patients inexactes ou injecte une dose incorrecte de médicament. Comme c’est déjà le cas pour les systèmes de commande industriels qui fonctionnent depuis longtemps dans certains secteurs, il est possible que des incidents de sécurité numérique touchant des dispositifs IdO entraînent des conséquences physiques telles que des dommages aux personnes ou la désorganisation d’une chaîne logistique. En 2015, par exemple, des chercheurs ont pris le contrôle d’une Jeep Cherokee à distance, sans avoir eu accès au véhicule précédemment. Ils ont ainsi pu agir par voie hertzienne sur l’accélérateur, les freins et le moteur. À la suite de cette expérimentation, Fiat Chrysler a rappelé 1.4 million de véhicules (Greenberg, 2015a ; 2015b).

Il est rare qu’un dispositif IdO forme un module autonome, isolé des autres composants numériques. On doit plutôt considérer tous les composants numériques d’une organisation ou d’un réseau personnel comme interconnectés et interdépendants. Les vulnérabilités ou les incidents qui touchent des parties du système d’information d’une organisation apparemment sans lien avec l’IdO peuvent interférer avec celui-ci, tout comme l’exploitation de composants IdO peut avoir des conséquences sur d’autres parties d’un système. Ainsi, en 2015, une entreprise spécialisée dans la sécurité a fait une enquête sur le système d’information d’un hôpital : des pirates informatiques exploitaient une vulnérabilité d’un analyseur de gaz du sang relié au réseau pour, au final, infecter tous les postes de travail du service informatique de l’établissement (Storm, 2015). Autre exemple, en octobre 2016, des sites web de premier plan, dont Twitter, Netflix, Spotify, Airbnb, Reddit, Etsy, SoundCloud et The New York Times, sont restés inaccessibles au public après l’attaque d’une société gérant des parties critiques de l’infrastructure internet. Cette attaque reposait sur des centaines de milliers d’appareils IdO tels que des caméras, des appareils de surveillance des bébés et des routeurs pour la maison sur lesquels les pirates avaient installé un logiciel leur permettant de commander ces dispositifs pour inonder une cible en générant un trafic massif (Perlroth, 2012).

Source: D’après OCDE (2016a), « The Internet of Things: Seizing the benefits and addressing the challenges », http://dx.doi.org/10.1787/5jlwvzz8td0n-en.

Graphique 6.8. Évolution de la bande passante utilisée pour les plus grandes attaques par déni de service

Copier le lien de Graphique 6.8. Évolution de la bande passante utilisée pour les plus grandes attaques par déni de service

Note: Gbit/s = Gigabits par seconde.

Source: Calculs effectués par l’auteur sur la base des rapports Arbor Networks (2016), Worldwide Infrastructure Security Report Volume XI, www.arbornetworks.com/images/documents/WISR2016_EN_Web.pdf et Arbor Networks (2017), Worldwide Infrastructure Security Report Volume XII, www.arbornetworks.com/insight-into-the-global-threat-landscape.

Dans l’enquête de l’ICSPA menée en 2012 au Canada, par exemple, la catégorie enregistrant le plus grand nombre moyen d’incidents par entreprise était la catégorie « hameçonnage, harponnage, ingénierie sociale ». Autre exemple, l’enquête menée en 2016 par le Ponemon Institute sur l’état de sécurité numérique des petites et moyennes entreprises a établi que les attaques les plus courantes (pour les PME) étaient les attaques fondées sur le web, l’hameçonnage/l’ingénierie sociale et les maliciels généraux. Quant aux rapports économiques de fin d’année 2014 et 2015 de l’association nationale des petites entreprises (National Small Business Association) (NSBA, 2015 ; 2016), ils indiquaient que la plus forte proportion d’entreprises ayant subi une interruption de service la devait à des incidents de sécurité numérique. L’effet le plus courant de ces incidents, d’après l’étude, était une « interruption du service », aussi bien en 2014 qu’en 2015. Une proportion relativement faible des répondants a signalé des effets évoquant une violation de données (« des données et informations sensibles ont été volées » ou « des informations sur et/ou provenant de mes clients ont été volées ») ou une fraude (« l’attaque a permis aux pirates d’accéder aux comptes bancaires/cartes de crédit de l’entreprise »).

Le coût des incidents de sécurité numérique est important, mais encore difficile à évaluer

Copier le lien de Le coût des incidents de sécurité numérique est important, mais encore difficile à évaluerComme nous l’avons noté précédemment, les incidents de sécurité numérique peuvent avoir différents types de conséquences pour les organisations : réputation ternie lorsque la marque est citée, perte de compétitivité si des secrets de fabrique sont dérobés ou perte financière résultant de l’attaque proprement dite (notamment dans les escroqueries très élaborées)17 , d’une perte de chiffre d’affaires, de la désorganisation des opérations (en cas de sabotage, par exemple), du coût de la restauration ou du coût des procédures judiciaires et des amendes18 . Il est difficile d’estimer le coût effectif des incidents : les organisations sont souvent réticentes à confier des informations qui peuvent leur être dommageables, les actifs intellectuels sont difficiles à évaluer et, souvent, les organisations ne signalent même pas les incidents si elles n’ont aucune obligation légale de le faire, comme dans les cas de vol de secrets de fabrique et de sabotage. Il est également difficile d’évaluer le coût de ces incidents en dehors de l’organisation, pour les individus ou la société par exemple. De plus, des incidents différents n’auront pas le même coût. Or, les estimations sont rarement désagrégées par type d’incidents.

Il s’ensuit qu’il n’existe aucune statistique officielle ni source de données ni méthode largement reconnue pour mesurer le coût complet des incidents. Les données recueillies sont donc en grande partie empiriques. Certaines études fournissent des estimations agrégées qui sont intéressantes, mais doivent néanmoins être utilisées avec précaution. On peut ainsi citer l’étude conjointe du Centre d’études stratégiques et internationales des États-Unis (US Center for Strategic and International Studies) (CSIS, 2014) et d’Intel McAfee, qui estime que le coût annuel probable de la cybercriminalité pour l’économie mondiale se situe entre 375 milliards et 575 milliards USD. D’après cette source, le coût de la cybercriminalité irait de 0.02 % du produit intérieur brut au Japon à 1.6 % en Allemagne, et serait de 0.64 % aux États-Unis et de 0.63 % en Chine. D’autres études donnent des estimations au niveau de l’entreprise sur la base d’enquêtes, mais celles-là aussi doivent être considérées avec précaution, car elles n’échappent pas aux problèmes propres aux enquêtes et, en particulier, au biais introduit par la sélection. En outre, le coût estimé sur la base de certaines de ces enquêtes fluctue parfois considérablement au fil des années, du fait de la distribution « à queue épaisse ». Cette caractéristique fait que les coûts moyen ou médian sont difficiles à interpréter, en particulier quand les statistiques sont décomposées par taille d’entreprises ou quand il manque des secteurs. Dans les études NSBA (2015, 2016), par exemple, le coût estimé des incidents de sécurité numérique pour une entreprise moyenne fluctue considérablement d’une année sur l’autre, passant de 8 700 USD en 2013 à 20 750 USD en 2014, puis à 7 115 USD en 2015.

L’enquête sur les violations de sécurité numérique menée en 2016 au Royaume-Uni a constaté que le coût moyen de l’ensemble des violations, en valeur absolue, était plus élevé pour les microentreprises et les petites structures que pour les entreprises de taille moyenne. La moyenne restait assez stable, indiquant qu’une petite proportion d’incidents dans une petite proportion d’entreprises était vraisemblablement responsable d’une large part du coût total (Tableau 6.1). L’enquête menée en 2016 par le Ponemon Institute sur l’état de sécurité numérique des petites et moyennes entreprises confirme que, de façon générale, les petites entreprises perdent moins que les grandes. Elle montre en particulier que le coût/la perte moyen(ne) associé(e) aux incidents augmente avec la taille de l’entreprise. Il n’en reste pas moins vrai que les conséquences de certains incidents peuvent être plus difficiles à surmonter pour les PME, même si le coût ou la perte qu’ils entraînent est plus faible que ce que les grandes entreprises enregistrent19 . D’après une étude de 2011 citée par la sous-commission Santé et technologie de la commission des petites entreprises à la Chambre des représentants des États-Unis (US House Small Business Subcommittee on Health and Technology), par exemple, 60 % environ des petites entreprises mettent la clé sous la porte dans les six mois qui suivent une attaque de sécurité numérique (Kaiser, 2011).

Tableau 6.1. Coût de l’ensemble des incidents et des incidents les plus perturbateurs subis au cours des 12 derniers mois, Royaume-Uni, 2016

Copier le lien de Tableau 6.1. Coût de l’ensemble des incidents et des incidents les plus perturbateurs subis au cours des 12 derniers mois, Royaume-Uni, 2016|

Toutes les entreprises |

Micro/petites |

Moyennes |

Grandes |

|

|---|---|---|---|---|

|

Coût de l’ensemble des incidents |

||||

|

Moyenne |

3 480 |

3 100 |

1 860 |

36 500 |

|

Médiane |

200 |

200 |

180 |

1 300 |

|

Coût des incidents les plus perturbateurs |

||||

|

Moyenne |

2 620 |

2 300 |

837 |

32 300 |

|

Médiane |

100 |

100 |

48 |

323 |

Source: UK Department for Culture, Media & Sport (2016), 2016 Cyber Security Breaches Survey.

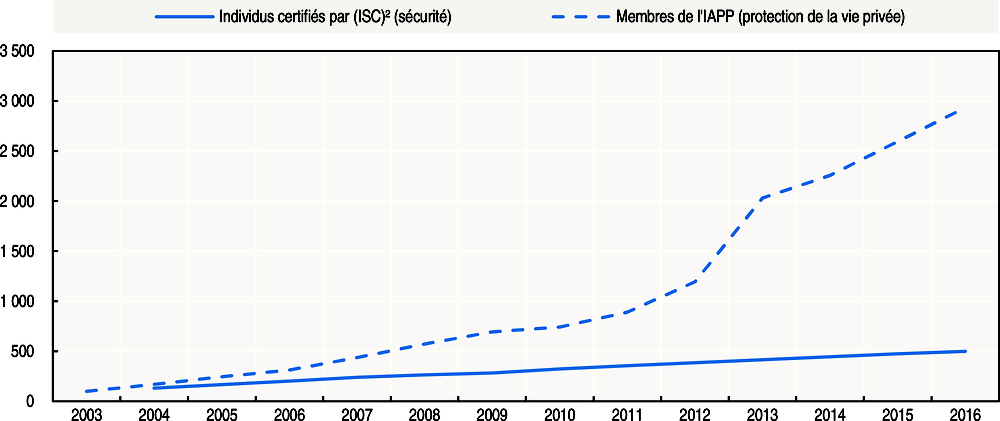

Les risques d’atteinte à la vie privée s’amplifient avec la collecte de données massives et l’utilisation de l’analytique de données

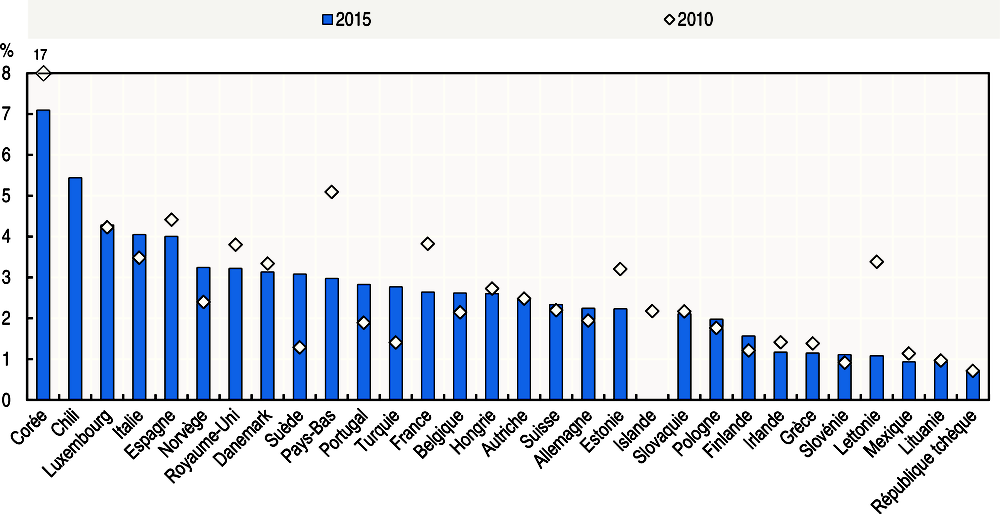

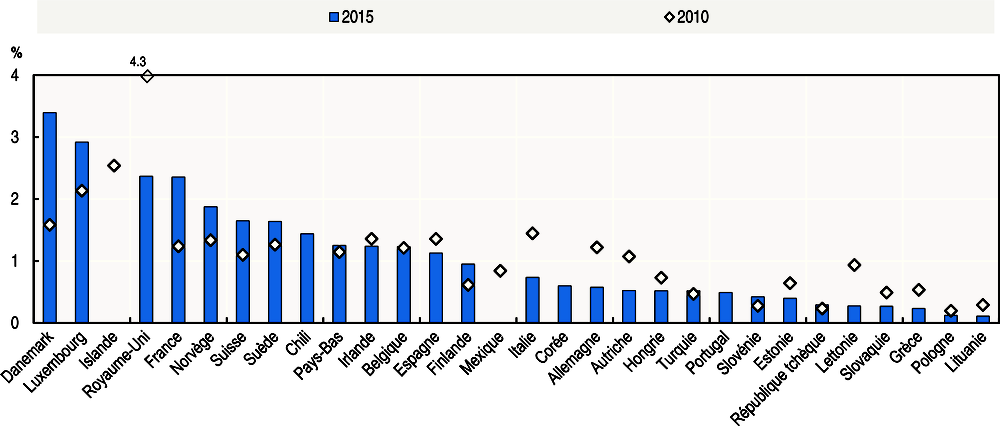

Copier le lien de Les risques d’atteinte à la vie privée s’amplifient avec la collecte de données massives et l’utilisation de l’analytique de donnéesUn nombre croissant d’entités – commerçants en ligne, FAI, prestataires de services financiers (banques, sociétés de cartes de crédit, etc.) et pouvoirs publics, par exemple – collectent un volume de données personnelles de plus en plus important20 . Cette tendance s’accompagne d’un risque de violation de la vie privée qui croît également. En 2015, 3 % environ de l’ensemble des individus des pays de l’OCDE pour lesquels des données étaient disponibles ont déclaré avoir été victimes d’une violation de leur vie privée dans les trois mois précédents (Graphique 6.9). Dans certains pays, cette proportion est beaucoup plus forte, comme en Corée (plus de 7 %), au Chili (presque 6 %) et au Luxembourg (plus de 4 %). Dans de nombreux pays, tels que la Norvège, le Portugal, la Suède et la Turquie, elle a augmenté de façon significative par rapport à 2010. La violation de données personnelles – plus précisément, la violation de la confidentialité de ces données du fait d’activités malveillantes ou d’une perte accidentelle – représente une cause majeure de violation de la vie privée. Cette dernière peut aussi être atteinte par l’extraction d’informations complémentaires obtenues en exploitant les données disponibles pour y détecter des schémas et des corrélations, sachant qu’il n’est pas nécessaire que ces données, pour une grande partie, aient un caractère personnel. Les deux risques, violation de données personnelles et violation de la vie privée résultant d’une utilisation abusive de l’analytique de données massives, sont étudiés plus loin.

Graphique 6.9. Individus ayant subi une violation de leur vie privée au cours des trois mois précédents

Copier le lien de Graphique 6.9. Individus ayant subi une violation de leur vie privée au cours des trois mois précédentsEn pourcentage de l’ensemble des individus

Note: Pour le Chili, le Mexique et la Suisse, les données se rapportent à 2014. Pour l’Islande, les données se rapportent à 2010. Le Chili, la Corée, le Mexique et la Suisse appliquent une méthode différente.

Source: OCDE, Accès et utilisation des TIC par les ménages et les individus (base de données), http://oe.cd/hhind (consultée en juin 2017).

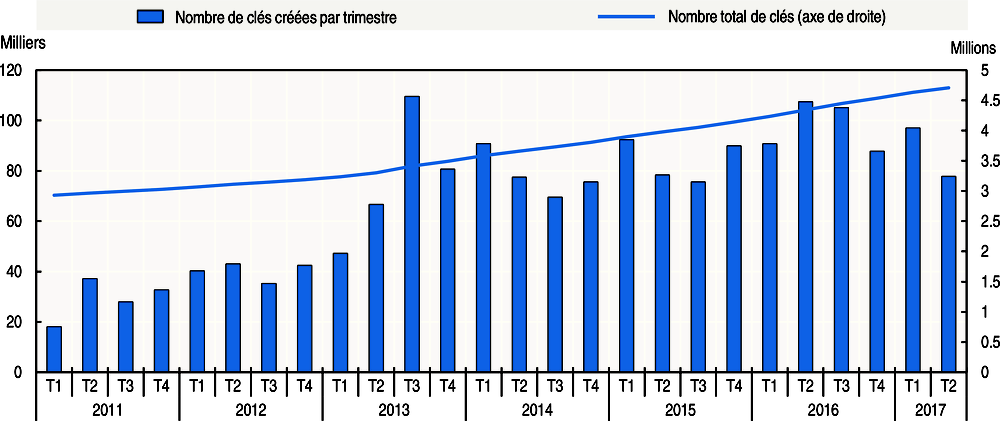

Les violations de données personnelles prennent de l’ampleur et retiennent de plus en plus l’attention

Copier le lien de Les violations de données personnelles prennent de l’ampleur et retiennent de plus en plus l’attentionLes incidents de sécurité numérique portant atteinte à la confidentialité des données personnelles, couramment désignés par l’expression « violations de données »21 , ont augmenté à mesure que les organisations collectaient et traitaient des volumes plus importants de données personnelles. En 2005, ChoicePoint, une société spécialisée dans le regroupement de données relatives aux consommateurs, a été la cible de l’une des premières violations de données à faire les gros titres, portant sur plus de 150 000 enregistrements personnels22 . Au final, la société a dû s’acquitter de plus de 26 millions USD de frais et d’amendes. En 2007, un géant de la distribution, TJX, a annoncé qu’il avait été victime d’une intrusion dans son système informatique ; celle-ci concernait plus de 45.7 millions de consommateurs et a coûté à la société plus de 250 millions USD. Depuis lors, les violations de données sont presque devenues monnaie courante. D’après une étude commanditée par le gouvernement britannique, 81 % des grandes organisations du Royaume-Uni ont subi une violation de leur sécurité en 2014 (UK Department for Business Innovation and Skills, 2014)23 . Les violations de données ne se limitent pas au secteur privé, comme l’ont montré, en 2015, le vol de plus de 21 millions d’enregistrements, y compris 5.6 millions d’empreintes digitales, conservés par le Bureau de gestion du personnel de l’Administration fédérale des États-Unis (US Office of Personnel Management), ainsi que l’intrusion dont a été victime le Service des pensions au Japon et qui concernait 1.25 million de personnes (Otake, 2015).